Descubren que KMSPico, el famoso activador de Windows pirata, incluye un malware para robar criptomonedas

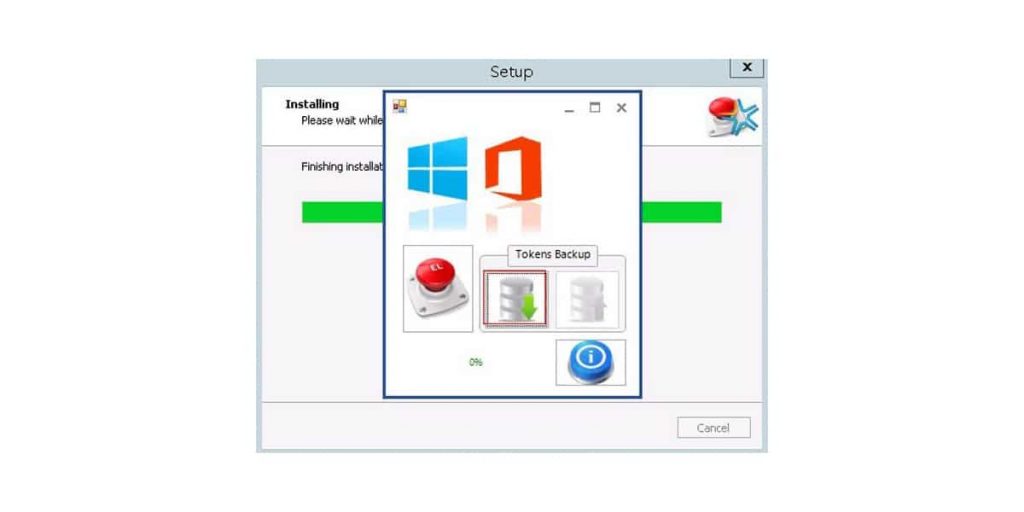

Dentro del mundo de la piratería de software, KMSPico es probablemente uno de los más famosos. Este programa “activa” las licencias de productos de Microsoft como sistemas operativos Windows y las suites de Office sin pagar absolutamente nada. Evidentemente es ilegal, pero muy efectivo a la hora de piratear estos tan usados softwares, sin embargo, se ha descubierto podría generar muchos problemas.

También puede interesarte

Este programa se ha distribuido de forma masiva en toda la internet encontrándose disponible en múltiples sitios de descarga de piratería. Este sería el escenario perfecto para que un usuario malintencionado modifique uno de los instaladores de KMSPico para distribuir un malware sin que nadie pueda darse cuenta aprovechando su gran popularidad.

La información llega de parte de la firma de seguridad Red Canary, los cuales han alertado de un instalador falso de este programa. Si se usa, infectará equipos Windows instalando malware con el objetivo de robar carteras de criptomonedas. Esta versión de KMSPico se entrega en un ejecutable 7-Zip que incluye una emulación real del software pirata, pero que a su vez instala Cryptobot, un troyano especializado en robar credenciales información sensible de navegadores web y carteras de criptomonedas. Las aplicaciones afectadas serían las siguientes:

- Atomic

- Avast Secure

- Brave

- Ledger Live

- Opera Web

- Waves Client y Exchange

- Coinomi

- Google Chrome

- Jaxx Liberty

- Electron Cash

- Electrum

- Exodus

- Monero

- MultiBitHD

- Mozilla Firefox

- CCleaner

- Vivaldi

Se utiliza el empaquetador CypherIT que camufla el instalador para evitar que otros programas de seguridad lo detecten. A su vez, se ejecuta un script secreto para detectar entornos de sandbox y emulación AV. La detección de Cryptobot es muy complicada y solo es posible monitorizando el comportamiento malicioso directamente desde la ejecución de comandos de PowerShell o la comunicación de red externa. Red Canary indica no utilizar el KMSPico ya que es muy difícil diferenciar cual es el cliente “seguro” y cual contiene este malware.